2016

09-12

09-12

前端安全之路-代碼保護

0x00前言在信息安全領域,可信系統(Trustedsystem)是一個讓人心動的目標,它指的是一個通過實施特定的安全策略而達到一定可信程度的系統。在計算機中,可信平臺模塊(TrustedPlatformModule,TPM)已經投入使用,它符合可信賴計算組織(TrustedComputingGroup,TCG)制定的TPM規范,是為了實現可信系統目標的而打造的一款安全芯片。作為可信系統的信任根,TPM是可信計算的核心模塊,為計算機安全提供了強有力的保障...

繼續閱讀 >

0x00前言在信息安全領域,可信系統(Trustedsystem)是一個讓人心動的目標,它指的是一個通過實施特定的安全策略而達到一定可信程度的系統。在計算機中,可信平臺模塊(TrustedPlatformModule,TPM)已經投入使用,它符合可信賴計算組織(TrustedComputingGroup,TCG)制定的TPM規范,是為了實現可信系統目標的而打造的一款安全芯片。作為可信系統的信任根,TPM是可信計算的核心模塊,為計算機安全提供了強有力的保障...

繼續閱讀 >

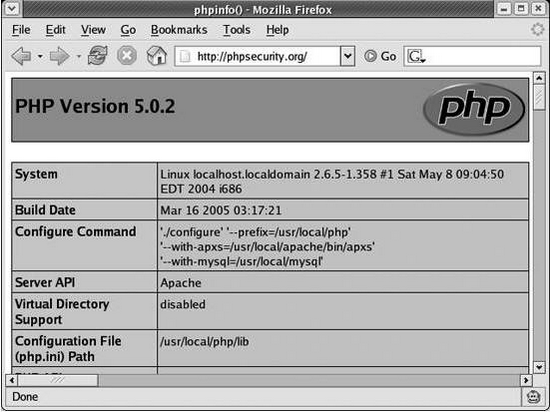

配置選項 盡管本書的焦點是在于應用的安全性,但有一些配置選項是任何關心安全的開發者必需熟悉的。PHP的配置會影響你所寫代碼的行為以及你使用的技巧,必要時你需要稍稍負責一下應用程序以外的東西。 PHP的配置主要由一個名為php.ini的文件所指定。該文件包含很多配置選項,每一項都會對PHP產生非常特定的影響。如果該文件不存在,或者該文件中的某選項不存在,則會使用默認值。 如果你不知道php.ini...

配置選項 盡管本書的焦點是在于應用的安全性,但有一些配置選項是任何關心安全的開發者必需熟悉的。PHP的配置會影響你所寫代碼的行為以及你使用的技巧,必要時你需要稍稍負責一下應用程序以外的東西。 PHP的配置主要由一個名為php.ini的文件所指定。該文件包含很多配置選項,每一項都會對PHP產生非常特定的影響。如果該文件不存在,或者該文件中的某選項不存在,則會使用默認值。 如果你不知道php.ini...